1편 참조 : https://ploz.tistory.com/entry/PacketFence-NACNetwork-Access-Control-%EA%B5%AC%EC%B6%95%ED%95%B4%EB%B3%B4%EA%B8%B0-1

2편 참조 : https://ploz.tistory.com/entry/PacketFence-NACNetwork-Access-Control-%EA%B5%AC%EC%B6%95%ED%95%B4%EB%B3%B4%EA%B8%B0-2

3편 참조 : https://ploz.tistory.com/entry/PacketFence-NACNetwork-Access-Control-%EA%B5%AC%EC%B6%95%ED%95%B4%EB%B3%B4%EA%B8%B0-3

스위치 설정

지원되는 스위치 장비의 설정은 조금씩 다르다.

스위치 설정 참고 : https://www.packetfence.org/doc/PacketFence_Network_Devices_Configuration_Guide.html

글로벌 설정

RADIUS KEY, snmp 커뮤니티 값을 잘 기억한다.

dot1x system-auth-control

aaa new-model

aaa group server radius packetfence

server 10.10.111.11 auth-port 1812 acct-port 1813

aaa authentication login default local

aaa authentication dot1x default group packetfence

aaa authorization network default group packetfence

aaa accounting dot1x default start-stop group packetfence

snmp-server community public RO

snmp-server community private RW

radius-server host 10.10.111.11 auth-port 1812 acct-port 1813 timeout 2 key 1qaz@WSX

radius-server vsa send authentication각 설정 설명

dot1x system-auth-control

장치에서 802.1X 포트 기반 인증을 활성화.

aaa group server radius packetfence

server 10.10.111.11 auth-port 1812 acct-port 1813

- aaa에 사용될 라디우스 서버 그룹을 packetfence라는 이름으로 정의.

aaa authentication login default local

- 로컬 로그인 인증은 default로 스위치 local의 계정정보를 사용한다.

aaa authentication dot1x default group packetfence

- dot1x 로그인 인증은 default로 packetfence 그룹을 사용한다.

aaa authorization network default group packetfence

- 네트워크 서비스 허가는 default로 packetfence 그룹을 사용한다.

aaa accounting dot1x default start-stop group packetfence

- dot1x 로그인 인증의 start, stop 이벤트를 packetfence 그룹에 알린다.

radius-server host 10.10.111.11 auth-port 1812 acct-port 1813 timeout 2 key 1qaz@WSX

- auth-port : 인증 요청 포트 UDP

- acct-port : 계정 관련 포트 UDP

- timeout : 서버 응답에 대한 타임아웃값. 이 값이후 재전송, radius-server timeout 글로벌 값보다 우선함.1 ~ 1000초

- seconds : 응답에 대한 전체 타임아웃값 1 ~ 1000초

- retransmit : 재전송 횟수

- key : 스위치와 radius 서버 데몬 간 인증에 사용되는 암호키

radius-server vsa send authentication

(vsa : vendor-specific attributes 벤더 고유 속성)

- vsa를 인식하고 인증속성으로 라디우스 서버에 이용

인터페이스 설정

interface GigabitEthernet0/11

switchport mode access

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication periodic

authentication timer restart 10800

authentication timer reauthenticate 10800

mab

no snmp trap link-status

dot1x pae authenticator

dot1x timeout quiet-period 2

dot1x timeout tx-period 3

spanning-tree portfast각 설정 설명

authentication order dot1x mab

- 포트에서 인증 방법을 시도하는 순서를 구성하고, 스위치가 먼저 802.1X 인증을 시도한 다음 802.1X 인증에 실패하면 MAC 인증 우회(MAB)로 전환하도록 지정합니다.

authentication priority dot1x mab

- 인증 순서는 dot1x, mab 순으로 한다.

authentication port-control auto

인증을 위한 자동 포트 제어를 활성화하면 스위치 포트가 연결된 장치의 인증 상태에 따라 트래픽을 허용할지 제한할지 동적으로 결정할 수 있습니다.

dot1x pae authenticator

스위치 포트의 802.1X 포트 액세스 엔티티(PAE)를 인증자 모드에서 작동하도록 구성하면, 연결된 장치의 인증 상태에 따라 포트가 액세스를 제어할 수 있습니다.

mab

인터페이스에서 MAC 주소 우회 인증을 활성화합니다

authentication periodic

스위치 포트에 대한 재인증을 활성화 한다.

authentication timer restart 10800

- 허가 받지 않은 스위치 포트가 인증을 받아야 하는 시간(초)

authentication timer reauthenticate 10800

- 자동 재인증까지 걸리는 시간(초)

dot1x timeout quiet-period 2

클라이언트를 인증 할 수 없는경우 재인증을 위해 기다리는 시간

dot1x timeout tx-period 3

클라이언트와의 EAP 요청 재전송 간격을 초 단위로 지정

VLAN 설정

간단한 테스트를 위해 허가된 클라이언트와 허가 되지 않은 클라이언트를 구분지어 VLAN을 할당하려는 목적으로 설정한다.

VLAN3은 클라이언트가 실제 통신에 사용될 VLAN 이며 VLAN4는 허가 되지 않은 클라이언트에 할당될 VLAN으로 통신이 되지 않게 shutdown 설정한다.

vlan database

vlan 3

vlan 4

interface Vlan1

ip address 10.10.111.1 255.255.255.0

interface Vlan3

ip address 10.10.113.1 255.255.255.0

ip helper-address 10.10.111.13

no ip unreachables

no ip proxy-arp

interface Vlan4

no ip address

no ip proxy-arp

shutdown

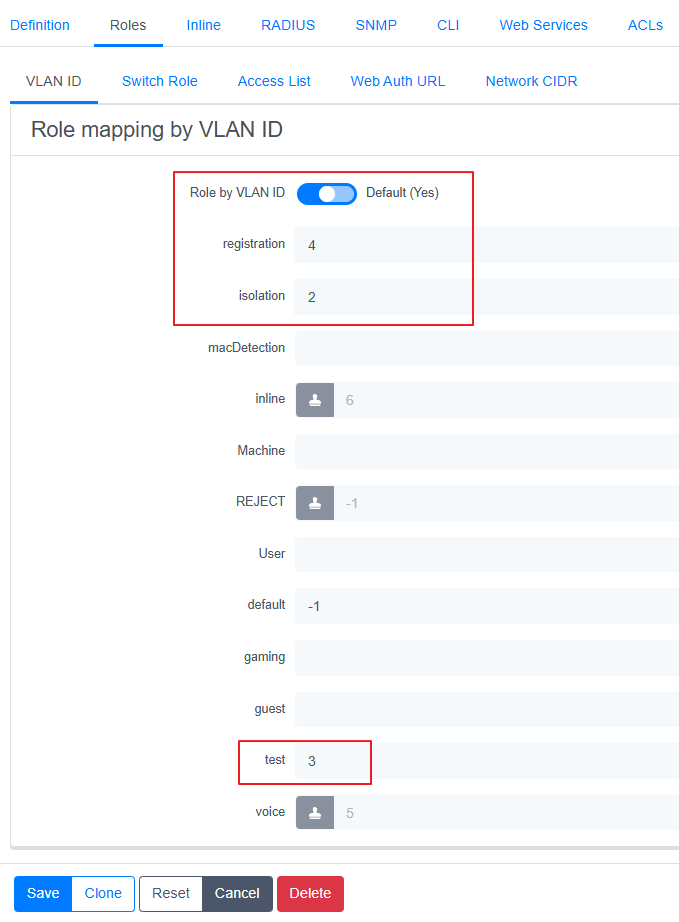

PacketFence Role 설정

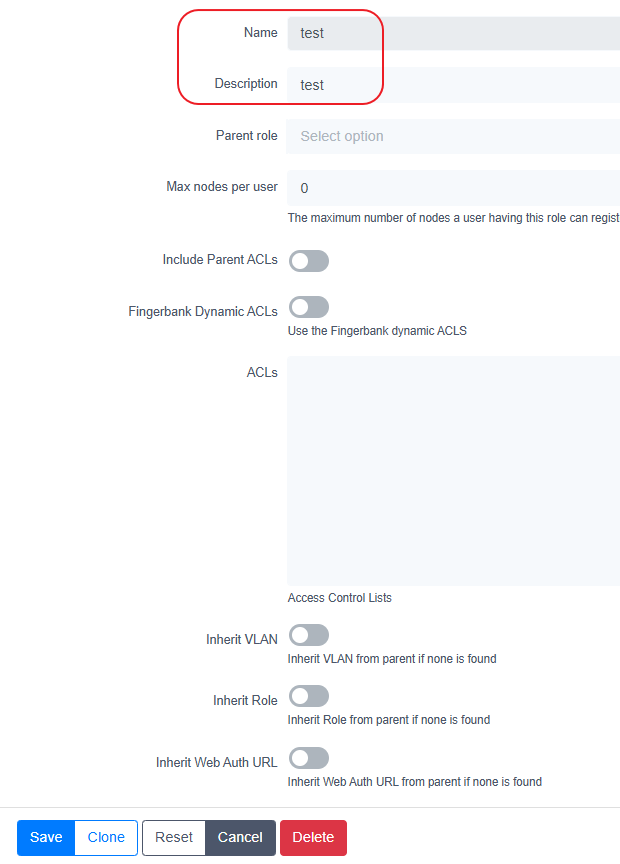

Role을 클라이언트에 할당 할 수 있고 Role 별로 VLAN을 할당 할 수 있다.

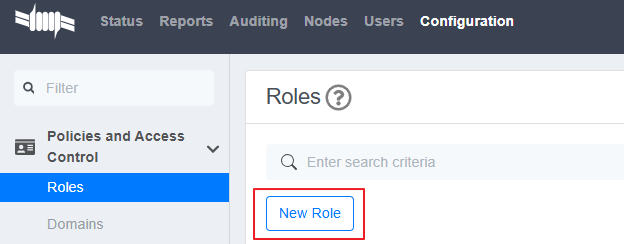

[Configuration - Policies and Access Control - Roles - New Role]

test라는 이름으로 role을 생성한다.

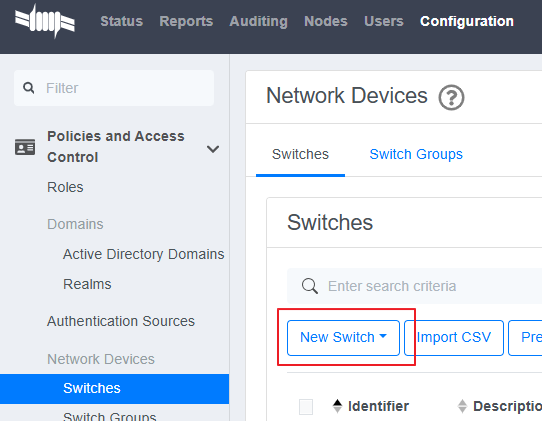

PacketFence 스위치 등록

New Switch

[Configuration - Policies and Access Control - Network Devices - Switches - New -Switch]

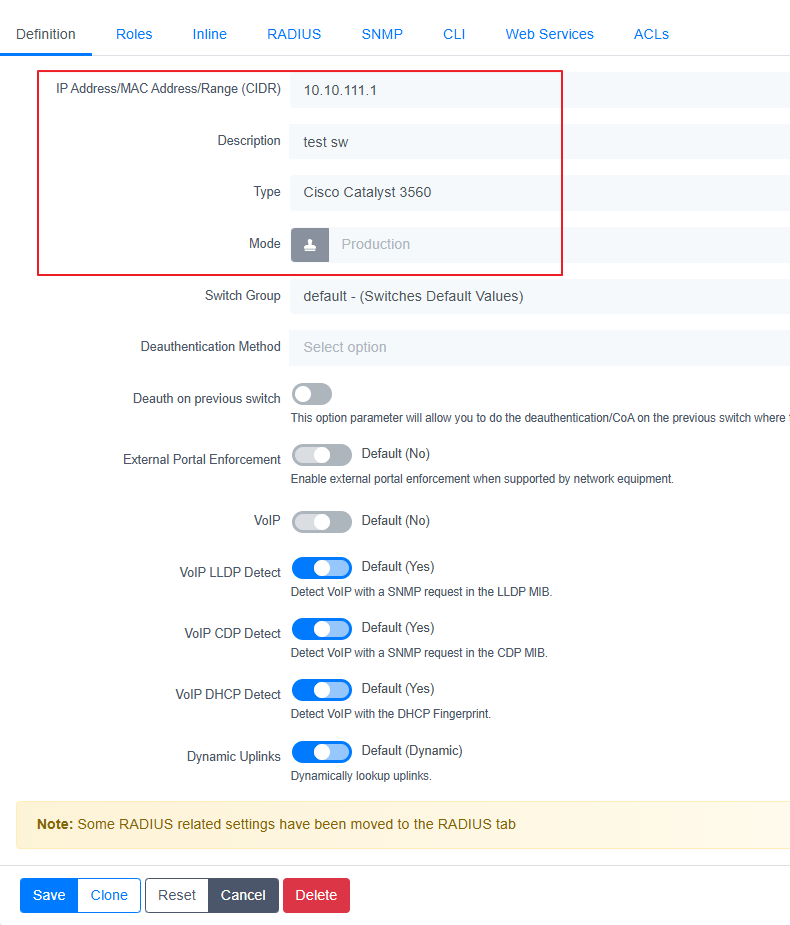

스위치 정보 입력

- 스위치의 IP : 10.10.111.1

- Type : Cisco 3560

- Mode : Production

스위치 Role 설정

- Role by VLAN ID 에 체크

- registration에 vlan 4를 할당

- isolation에 vlan 2를 할당

- 생성한 test role에는 vlan3을 할당한다. 실제 클라이언트에 할당 해 통신이 가능하게 할 것이다.

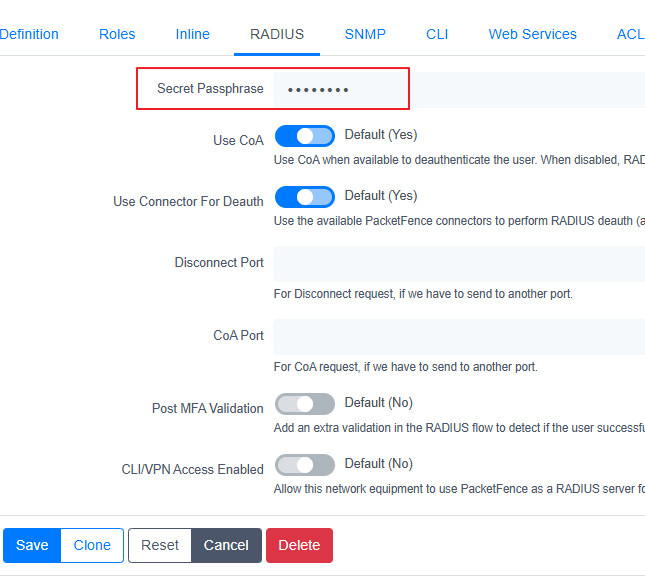

RADIUS 설정

스위치에서 설정했던 RADIUS KEY 값을 입력한다.

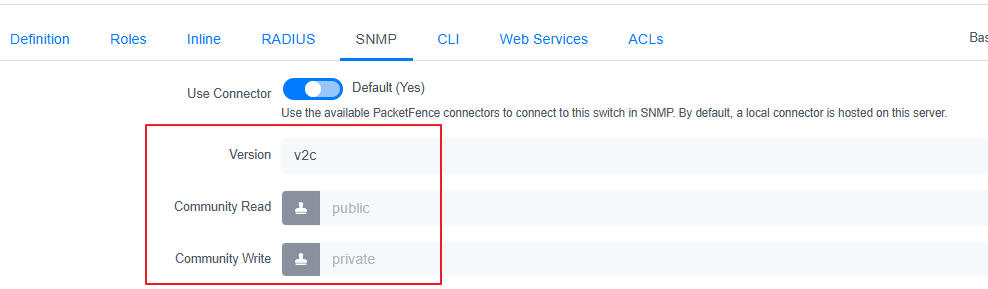

SNMP 설정

스위치에서 설정한 snmp 커뮤니타 값을 입력한다.

'시스템 > PacketFence' 카테고리의 다른 글

| [PacketFence] NAC(Network Access Control) 구축해보기 [3] - 클라이언트 Access Control (0) | 2025.01.16 |

|---|---|

| [PacketFence] NAC(Network Access Control) 구축해보기 [1] - PacketFence 설치 (0) | 2025.01.16 |